Voici quelques tutoriaux

Nos Réseaux Domestiques

Quelques notions pour configurer sa trucbox

Bonjour à tous !

Nombreuses sont les questions sur les forums portant sur des problèmes de configuration de nos réseau domestiques. Que ce soit du côté de la trucbox ou du côté de nos ordinateurs et notamment à propos du wifi.

Pour aider à résoudre ces problèmes ou bien par simple curiosité, rien de mieux qu'une petite présentation de quelques concepts de base, histoire de comprendre un petit peu comment tout cela fonctionne.

Ceci n'est évidemment pas un cours exhaustif mais seulement une simple présentation des connaissances que j'ai pu acquérir avec le temps passé à essayer de comprendre et configurer mon propre réseau. Je vais tâcher d'être le plus simple et explicite possible pour que ceci soit abordable à tout un chacun mais aussi suffisament précis pour donner des bases exactes à ceux qui voudraient creuser plus. D'autres épisodes viendront s'ajouter au fur et à mesure. Tout commentaire, remarque, critique est bienvenu (si formulé poliment bien sûr).

Bonne Lecture !

Épisode 2 : Le réseau sans fil

Bien que les réseaux sans fil existent à grande échelle (WWAN pour Wireless WAN), ce chapitre se concentre sur les réseaux sans fil domestiques dits WiFi ou WLAN (pour Wireless LAN) que la plupart des trucbox proposent avec ou sans ajout de module.

Quelles sont les différences entre le réseau filaire et le réseau sans fil ? Quelles sont ces sigles et numéros dont on entend souvent parler ? Comment configurer son Wifi de manière sécurisée ?

Structure : SSID, BSSID, ESSID

Contrairement à l'impression donnée par les multitudes de paramètres présents dans les pages de configuration des trucbox, le réseau sans fil est très proche du réseau filaire dans sa structure. Bien entendu, la différence majeure réside dans le moyen de transport physique des données. Les fils de cuivres (et autres métaux) du réseau filaire sont remplacés par des ondes radio.

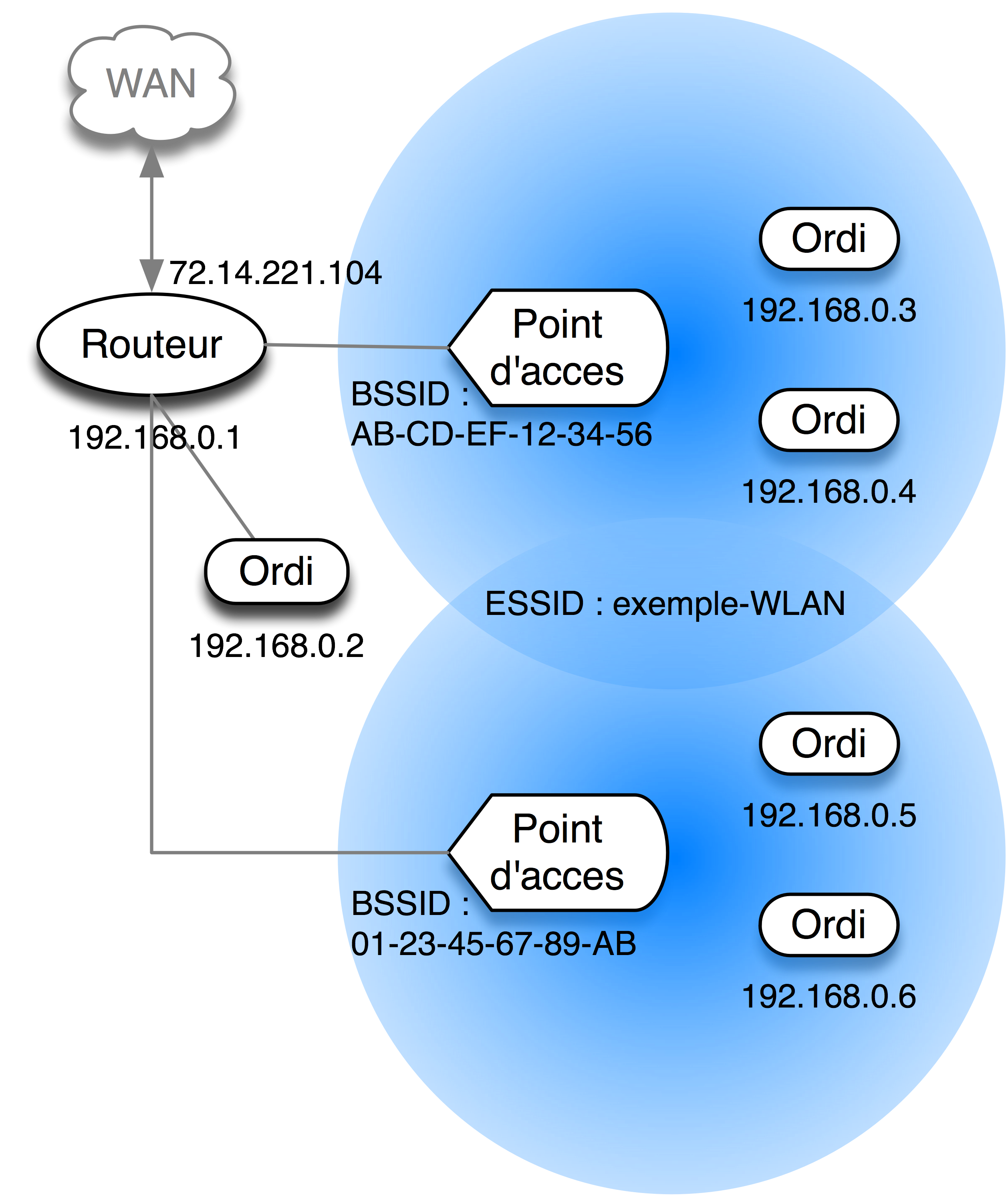

Fig. 1 Points d'accès

Pour transformer les données transitant sur le LAN vers le WLAN, le point d'accès (en anglais AP ou WAP pour Access Point ou Wireless Access Point) se comporte à la fois comme un MoDem et comme un Hub : il est chargé de convertir les données binaires en ondes radio et de les envoyer sans en analyser le contenu. Cependant, à cause de la disponibilité de ces données dans les airs, le point d'accès doit également gérer les aspects de sécurité décrits ci-dessous.

Chaque réseau sans fil est identifié par un nom appelé SSID (Service Set Identifier). Dans la plupart des trucbox le SSID est automatiquement donné avec le nom du FAI ou la marque du point d'accès et parfois quelques caractères supplémentaires pour le rendre unique (par exemple "Livebox-xxx" pour les Livebox, "Neuf Wifi" pour les Neufbox, "linksys" pour les points d'accès Linksys etc).

Indépendamment, chaque point d'accès est identifié par son BSSID (Base Service Set Identifier. En général il s'agit de l'adresse MAC du point d'accès. Ainsi, plusieurs point d'accès peuvent participer au même réseau sans fil pour étendre la surface de couverture (Fig. 1). Le nom du réseau est alors appelé ESSID (Extented Service Set Identifier) pour marquer la différence entre le point d'accès avec lequel le terminal mobile communique et le reseau sans fil sur lequel il se trouve.

Normes et certifications : 802.11, adresse MAC

L'IEEE (Institute of Electrical and Electronics Engineers) est une organisation à but non lucratif qui participe activement à l'établissement des normes dans le domaine des télécommunications. Elle est organisée en comités dont l'un d'entre eux, le 802, est chargé des réseau locaux en tous genre. Chaque comité est organisé en différents secteurs ; le secteur 11 du comité 802 – noté donc 802.11 – travaille sur les réseaux sans fils. D'où les normes successives qui en ont émané dites 802.11x où x peut prendre actuellement les valeurs de a à z puis aa, ac et ad !

Les normes les plus connues : 802.11a, b, g et n, spécifient des protocoles de transmission de donnée sur les réseau sans fil. Rédigées successivement (de 1999 à aujourd'hui) elles utilisent notamment les différentes technologies apparues depuis une douzaine d'années pour améliorer les débits, la sécurité et l'intégrité des transmissions sans fil. Pour des raisons techniques (fréquences des ondes différentes) la norme 802.11a est incompatible avec les 802.11b et 802.11g (qui sont compatibles entre elles) mais la norme 802.11n, toujours en développement réunit les trois précédentes et les améliore.

Plusieurs réseaux sans fils peuvent se superposer. Pour éviter que ces réseau n'interfèrent et dégradent la qualité de la transmission, il est possible d'utiliser différents canaux. Chaque canal correspond à l'utilisation d'une bande de fréquence légèrement différente. Généralement les normes 802.11 et les legislations des différents pays permettent de choisir entre 12 ou 13 canaux. Attention, la plupart des pays n'autorisent pas les même canaux pour l'utilisation en intérieur (dans un bâtiment) et en extérieur.

Outre ces normes 802.11, le comité 802 de l'IEEE spécifie également un identifiant physique quasi-unique, l'adresse MAC (Media Access Control), pour toute interface réseau, filaire ou sans fil (carte réseau ethernet, carte wifi...). Elle est constitué de 6 octets généralement représentés sous forme hexadécimale (0, 1, 2, 3, 4, 5, 6, 7, 8, 9, A, B, C, D, E ou F) séparés par ':' ou '-' par exemple : 01-23-45-67-89-AB (Fig. 1).

Enfin, le terme wifi, corectement orthographié Wi-Fi pour Wireless Fidelity, est une marque déposée par une organisation qui regroupe de nombreuses entreprises, la Wi-Fi Alliance, afin de vérifier le respect des normes 802.11 dans les produit commerciaux et ainsi assurer leur compatibilité. Un fabriquant doit être affilié à la Wi-Fi Alliance (c'est à dire payer une adhésion) et faire tester son produit par cette organisation (c'est à dire également payer un droit sur chaque produit soumis) pour pouvoir apposer le label Wi-Fi sur le produit, s'il respecte les critère imposé par la Wi-Fi Alliance. De ce fait, lorsqu'un produit n'est pas certifié, cela ne veut pas dire qu'il est incompatible avec les normes 802.11 !

Sécurité : WEP, WPA, WPA2

Pour assurer la sécurité d'un réseau sans fil, deux mécanismes principaux sont mis œuvre. Il s'agit d'une part du chiffrement des packets échangés sur le réseau (aussi appelé à tort cryptage, anglicisme à partir du mot anglais encryption), des données interceptées ne peuvent alors pas être lues sans le bon décodage. Il s'agit d'autre part de l'authentification des terminaux souhaitant se connecter au réseau afin de vérifier l'identité des différents ordinateurs présents.

Historiquement, la première méthode essayée pour sécuriser un réseau Wi-Fi a été de masquer le réseau, c'est à dire désactiver l'émission permanente par le point d'accès du SSID. Ce masquage est bien sûr inefficace puisque tout message échangé – donc potentiellement intercepté – entre un terminal mobile et le point d'accès contient, en clair, le SSID.

Une seconde méthode basée sur le filtrage d'adresse MAC est apparue rapidement. Il s'agit de n'autoriser à se connecter au réseau sans fil que les terminaux dont l'adresse MAC a été préalablement déclarée auprès du point d'accès. Cette déclaration est faite manuellement ou pendant un laps de temps déterminé lors duquel le point d'accès se trouve dans un mode adéquat souvent nommé mode "d'association" ou "d'appairage" et qui ne peut être déclenché qu'en ayant un accès physique au point d'accès, en général par la pression d'un bouton sur la trucbox. Utilisée seule, cette technique n'est pas efficace pour sécuriser un réseau car il est très facile de changer l'adresse MAC sur la majorité des matériels modernes. Cependant, ce filtrage est très souvent utilisé sur les trucbox en complément d'une méthode plus robuste.

En 1997, le comité 802.11 de l'IEEE introduit un nouveau standard pour sécuriser les réseaux sans fil : le WEP (Wired Equivalent Privacy) censé apporter au réseau sans fil le même niveau de sécurité que les réseaux câblés. La partie chiffrement de ce protocole utilise une clé (de 64 ou 128 bits construite avec 10 ou 26 caractères hexadécimaux) pour crypter les paquets (algorithme RC4) et un mécanisme de contrôle de redondance cyclique (CRC-32) pour en vérifier l'intégrité et corriger d'éventuelles erreurs. Côté authentification, le WEP autorise deux modes de fonctionnement : le premier (Open System authentification) ne vérifie pas l'identité du terminal mais ce dernier ne peut pas décoder les paquets s'il ne possède pas la bonne clé. Le second (Shared Key authentification) vérifie avec un échange de test que le client (ordinateur se connectant au réseau sans fil) possède la bonne clé.

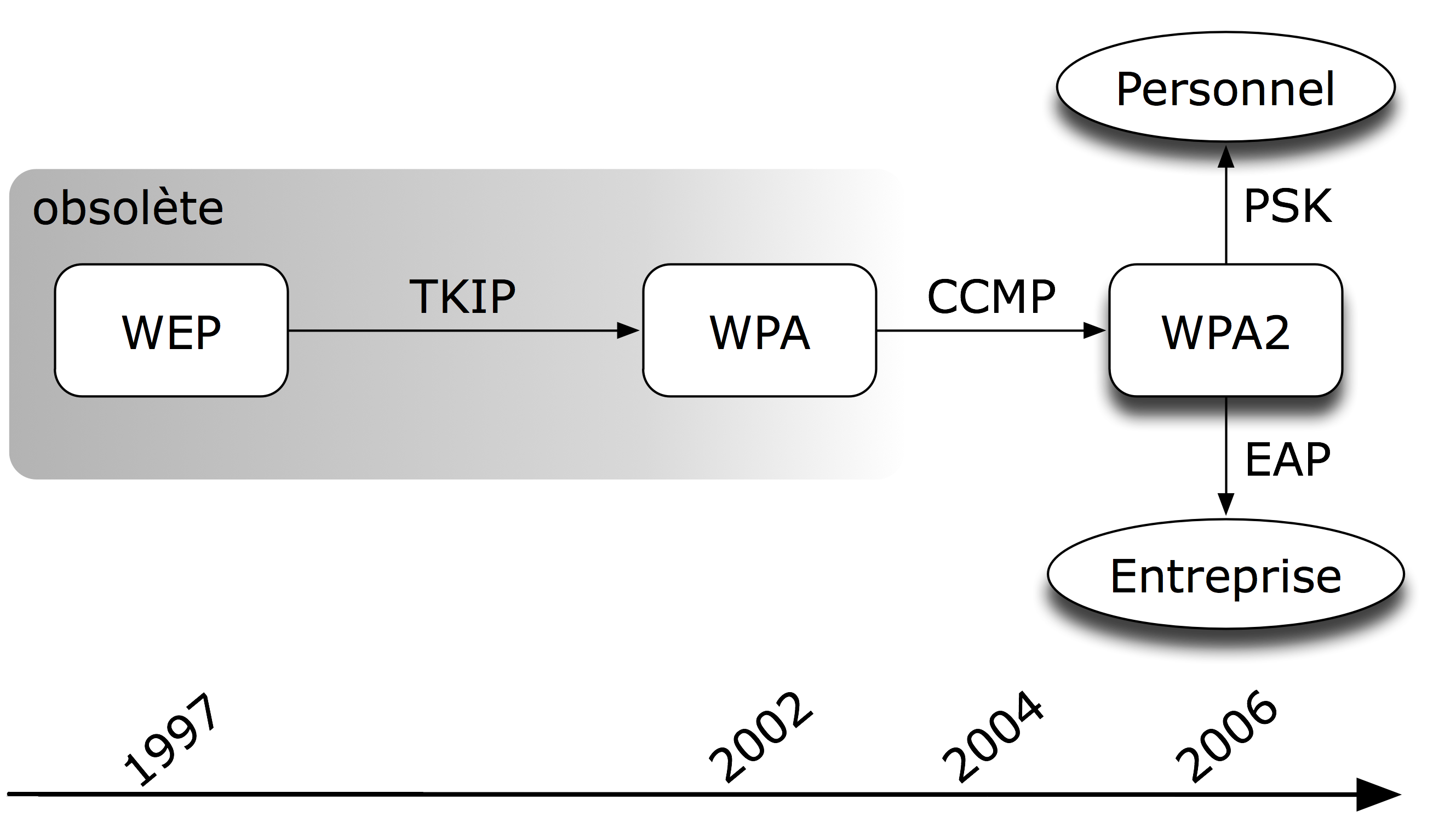

Depuis 2001, de nombreuses failles de sécurité ont été découvertes dans ce protocole qui permettent avec de simples logiciels grand public gratuits (Aircrack-ng pour ne citer que le plus connu) de cracker une clé WEP en quelques minutes. Si bien que l'IEEE a mis en place un nouveau comité (802.11i) pour trouver un nouveau protocole. Le WEP a été déclaré comme obsolète depuis 2004 par le comité 802.11i et remplacé par le WPA puis par le WPA2 (Fig. 2)

En 2002, la Wi-Fi Alliance adopte sous le nom WPA (Wi-Fi Protected Access) un nouveau protocole, le TKIP (Temporal Key Integrity Protocol). Celui-ci, ajoute au WEP une fonction de mélange et de vérification de la clé pour éviter que deux paquets soient cryptés exactement de la même manière. Il implémente également un nouvel algorithme de vérification d'intégrité des paquets (nommé MICHAEL) ainsi qu'un mécanisme de renouvellement de la clé en cas de détection de deux mauvais paquets en moins de 60 secondes.

Le WPA a été inventé comme riposte immédiate aux failles découvertes dans le protocole WEP et construit de sorte que le client puisse utiliser ce nouveau protocole sans changer son matériel (carte Wi-Fi). Une simple mise à jour logicielle suffit pour passer du WEP au WPA. En contrepartie, la plupart des points d'accès d'avant 2003 ne peuvent être mis à jour pour supporter le WPA et doivent être changés. De plus le TKIP sera déclaré comme obsolète dans la prochaine version complète des normes 802.11 qui entérinera les amendements du comité 802.11i ayant abouti à la norme WPA2.

Après le TKIP, le comité 802.11i certifie à partir de 2004 un nouveau protocole pour lui succéder, le CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol). TKIP et CCMP sont regroupés avec d'autres améliorations sous forme d'une nouvelle norme entérinée en 2006, le WPA2 qui est considérée aujourd'hui comme fiable.

Le CCMP, basé sur le standard AES (Advanced Encryption Standard datant de 2001) regroupe dans un même algorithme le chiffrement (et la gestion des clés nécessaires) et la vérification d'erreur et d'intégrité. Dans le cadre des installations domestiques, le WPA2 utilise pour l'authentification la même clé que pour le chiffrement, longue de 128 bits et entrée sous forme de 64 caractères hexadécimaux ou calculée à partir de 8 à 63 caractères ASCII. Ce fonctionnement adapté aux petites installations est nommé PSK (Pre-Shared Key) ou mode personnel (personal en anglais) par opposition aux systèmes destinés les entreprises.

Pour ces dernières, la norme WPA2 inclus une extension basée sur le protocole EAP (Extensible Authentication Protocol) permettant de confier l'authentification à un serveur dédié avec de nombreuses fonctions avancées.

Fig. 2 Normes de sécurité des réseaux Wi-Fi

Merci d'avoir lui ce tutoriel jusqu'au bout. J'espère qu'il vous aura éclairé certaines choses et piqué votre curiosité!

N'hésitez pas à m'envoyer vos commentaires !